Aspek-Aspek Keamanan. - ppt download

Istilah-istilah dalam keamanan komputer Metode keamanan komputer - ppt download

KEAMANAN SISTEM INFORMASI - ppt download

Pengenalan Keamanan Jaringan - ppt download

Aspek-Aspek Keamanan Komputer | PDF

DEFINISI ASET INFORMASI Aset informasi adalah sesuatu yang

Aspek-Aspek Keamanan Jaringan

PROTOKOL LAPISAN APLIKASI Pengantar Masalah keamanan merupakan salah

- aspek keamanan data

Soal Uts Skk1 | PDF

Aspek Keamanan Jaringan Dan Jenis-Jenis Serangan Pada Jaringan

PROTEKSI ASET INFORMASI ASIH ROHMANI,M.KOM - PDF Free Download

Perancangan Keamanan Jaringan Komputer 2 sks Teknik Informatika

DOC) Aspek | Shaum Ar Razie - Academia.edu

PPT - Keamanan Komputer PowerPoint Presentation, free download - ID:3459417

Keamanan Basisdata Overview PROTEKSI PADA BASIS DATA Permasalahan

Pertemuan01 pengenalankeamananjaringan

Aspek Keamanan Levy Olivia MT AspekAspek Keamanan 6

Aspek Keamanan Jaringan di Komputer - Bayushan-Ku

Soal & Jawaban UAS Keamanan Komputer

KEAMANAN SISTEM INFORMASI Pendahuluan Sistem Informasi Ward J

Kisi - Kisi UAS Keamanan Komputer | PDF

Latihan Soal | PDF

ASPEK KEAMANAN DATA DAN KONSEP KEAMANAN DATA CENTER DENGAN ZERO TRUST

blogger91-Bys: Aspek – Aspek Keamanan Komputer :

Perancangan Keamanan Jaringan Komputer (2 sks)

PDF) TUGAS SISTEM INFORMASI MANAJEMEN: KEAMANAN INFORMASI DALAM PEMANFATAN TEKNOLOGI INFORMASI PADA PT. BANK CENTRAL ASIA TBK

Dasar Keamanan Komputer Yang Perlu Kamu Tahu - Flin Setyadi

KEAMANAN KOMPUTER

Pengertian Sistem Keamanan Jaringan Komputer - Qtera Mandiri

Keamanan Sistem Informasi - GoindoTI

PDF) TUGAS SIM, M. Rendy Aditya P, YANANTO MIHADI PUTRA,SE,M.Si, KEAMANAN SISTEM INFORMASI, 2018.

Non repudiation adalah layanan yang memastikan bahwa pengirim tidak dapat menyangkal bahwa pesan telah dikirim dan integritas pesan tetap utuh dan ter

Apakah Setiap Perjanjian Harus Dibuat di Hadapan Notaris? - Smart Legal ID

5 KSI-Keamanan Komputer.pptx - Keamanan Komputer Pendahuluan \u2022 Keamanan Komputer mencakup \u2013 Pencegahan(preventif dari akses yang tidak berhak | Course Hero

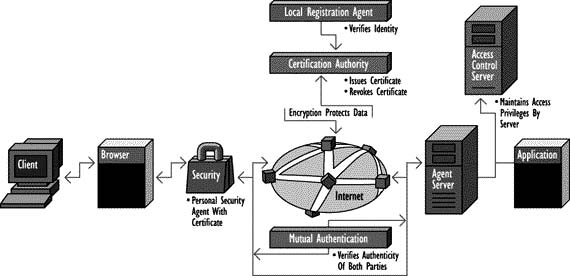

Sistem Keamanan Transaksi e-Commerce

Part 1 : Pendahuluan Keamanan dan Kejahatan Komputer - ilmuit.id

PDF) TUGAS SISTEM INFORMASI MANAJEMEN: KEAMANAN INFORMASI DALAM PEMANFATAN TEKNOLOGI INFORMASI PADA PERUSAHAAN

Sistem Keamanan Jaringan

SLIDE Keamanan Jaringan Komputer pdf

Note on the Blog: Pengantar Keamanan Jaringan

PDF) KEAMANAN INFORMASI

Noper Ardi’s World: Aspek penting perancangan Jaringan

KEAMANAN JARINGAN KOMPUTER | Citrabagus’s Blog

PDF) TUGAS SISTEM INFORMASI MANAJEMEN “Keamanan Informasi Dalam Pemanfaatan Teknologi Informasi”

![Modul Dasar Keamanan Komputer [TM1].docx - MODUL PERKULIAHAN Dasar Keamanan Komputer Pendahuluan Fakultas Program Studi Ilmu Komputer Informatika Tatap | Course Hero](https://i1.wp.com/www.coursehero.com/thumb/13/b9/13b96aa652882cead1915bf9f0021e2aed9a92d6_180.jpg)

Modul Dasar Keamanan Komputer [TM1].docx - MODUL PERKULIAHAN Dasar Keamanan Komputer Pendahuluan Fakultas Program Studi Ilmu Komputer Informatika Tatap | Course Hero

Keamanan Informasi ( Information Security) | Jaringan Informasi

MENGENAL TEKNIK-TEKNIK KEAMANAN KOMPUTER DAN MODEL- MODEL SERANGANNYA (SECURITY ATTACK MODELS)

Rangkuman Keamanan Komputer Terlengkap - Gomarketingstrategic.com

Pengelolaan keamanan sistem komputer by Ika Pratika

P1 - Aspek Keamanan Data

- Keamanan Jaringan Internet | NURUL AZIZAH

Rancangan Implementasi Protokol S/Mime Pada Layanan E-mail Sebagai Upaya Peningkatan Jaminan Keamanan Dalam Transaksi Informasi

Kombinasi Algoritma AES, RC4 Dan Elgamal Dalam Skema Kriptografi Hybrid Untuk Keamanan Data

Keamanan Komputer | 766hi - Marsipature Huta Na Be

92 Dibawah ini aplikasi yang menggunakan Data Encryption Standard DES kecuali A | Course Hero